# 连接 Azure Active Directory OIDC IdP

本文讲述使用 Authing 通过 OIDC 协议连接 Azure Active Directory 作为外部身份源进行认证。介绍了在 Azure 国际区开通 Azure Active Directory 服务,并注册应用,完成 OIDC 身份源的配置步骤,以及在 Authing 控制台进行 Azure Active Directory 连接的配置,并使用创建的连接在 Azure Active Directory 进行认证。

# 创建 Azure Active Directory OIDC IdP

登录 Azure (opens new window),在搜索框搜索 Active Directory,选择「Azure Active Directory」,如下图所示:

在左侧菜单点击「应用注册」,点击「新注册」。

填写一个应用名称,重定向 URI 填写:https://core.authing.cn/connections/oidc/callback,最后点击「注册」。

找到你的应用,进入应用概述页面,记录应用程序 ID。

在左侧菜单,点击「证书和密码」,然后点击「新客户端密码」。

可以为密钥填写一段说明,然后点击「添加」。

记录刚刚添加的应用密钥。

回到应用概述页面,点击「终节点」Tab,找到「OpenID Connect 元数据文档」,在浏览器打开链接。

记录 issuer 内容,如图所示:

到此,你在 Azure 创建了一个 OIDC IdP,并记录了应用 ID、应用密钥、issuer 信息,这些内容将会在 Authing 填入。

# 创建 OIDC 连接

在 Authing 控制台 > 连接身份源 > 企业身份源,找到连接 OIDC 身份源,点击「创建」,将 issuer 和应用 ID 填入,如图所示:

然后找到刚刚创建的 OIDC 连接,点击编辑按钮。

找到模式,选择「Back Channel」,填入应用密钥,最后点击「保存」。

# 测试连接

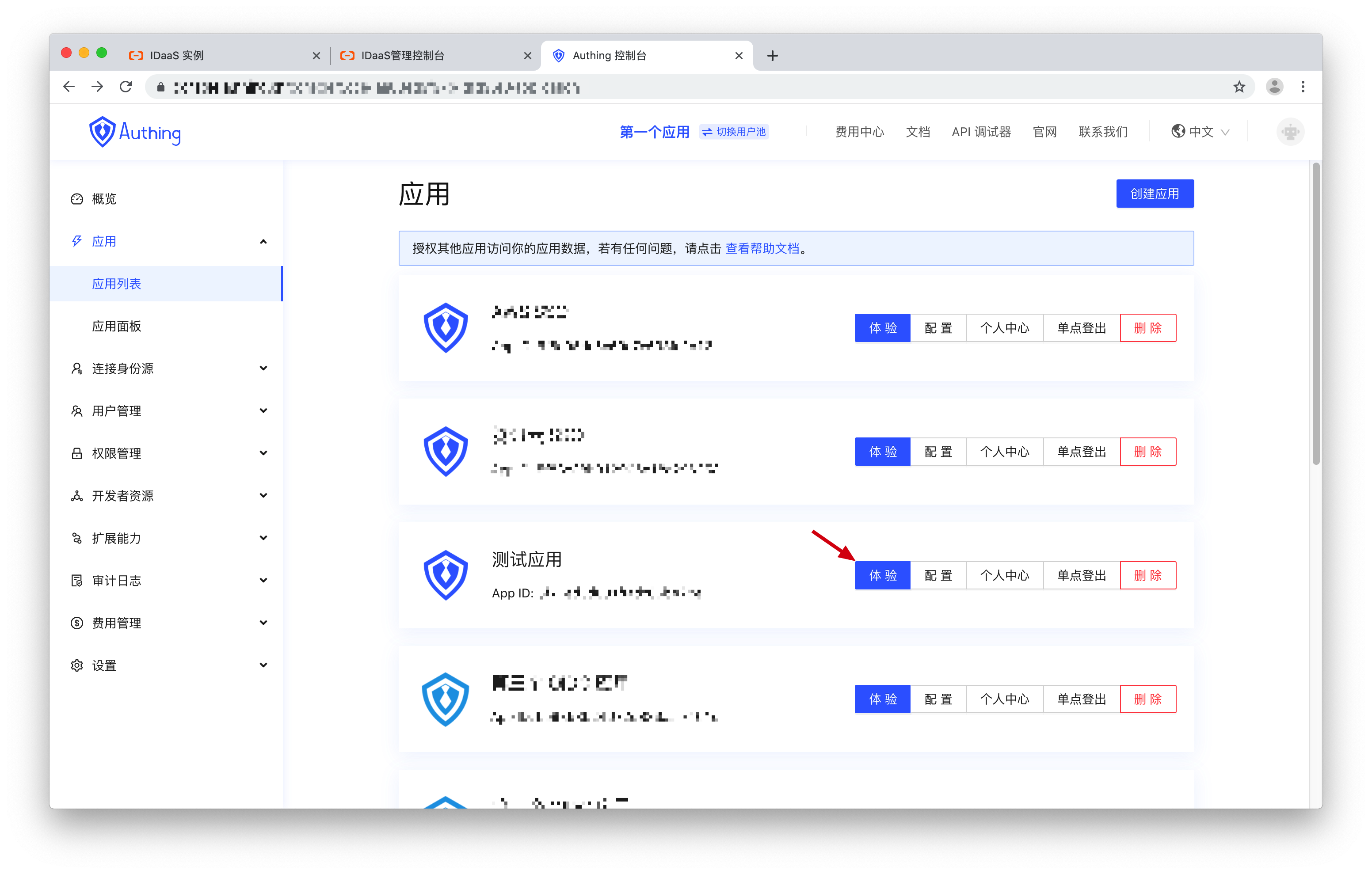

进入控制台 > 应用 > 应用列表,随意选择一个应用,点击「体验」。

在登录页面,点击「使用 Azure SSO 登录」。

弹出的登录框中,在 Azure Active Directory OIDC IdP 完成认证。

在确权页点击「接受」。

登录成功。

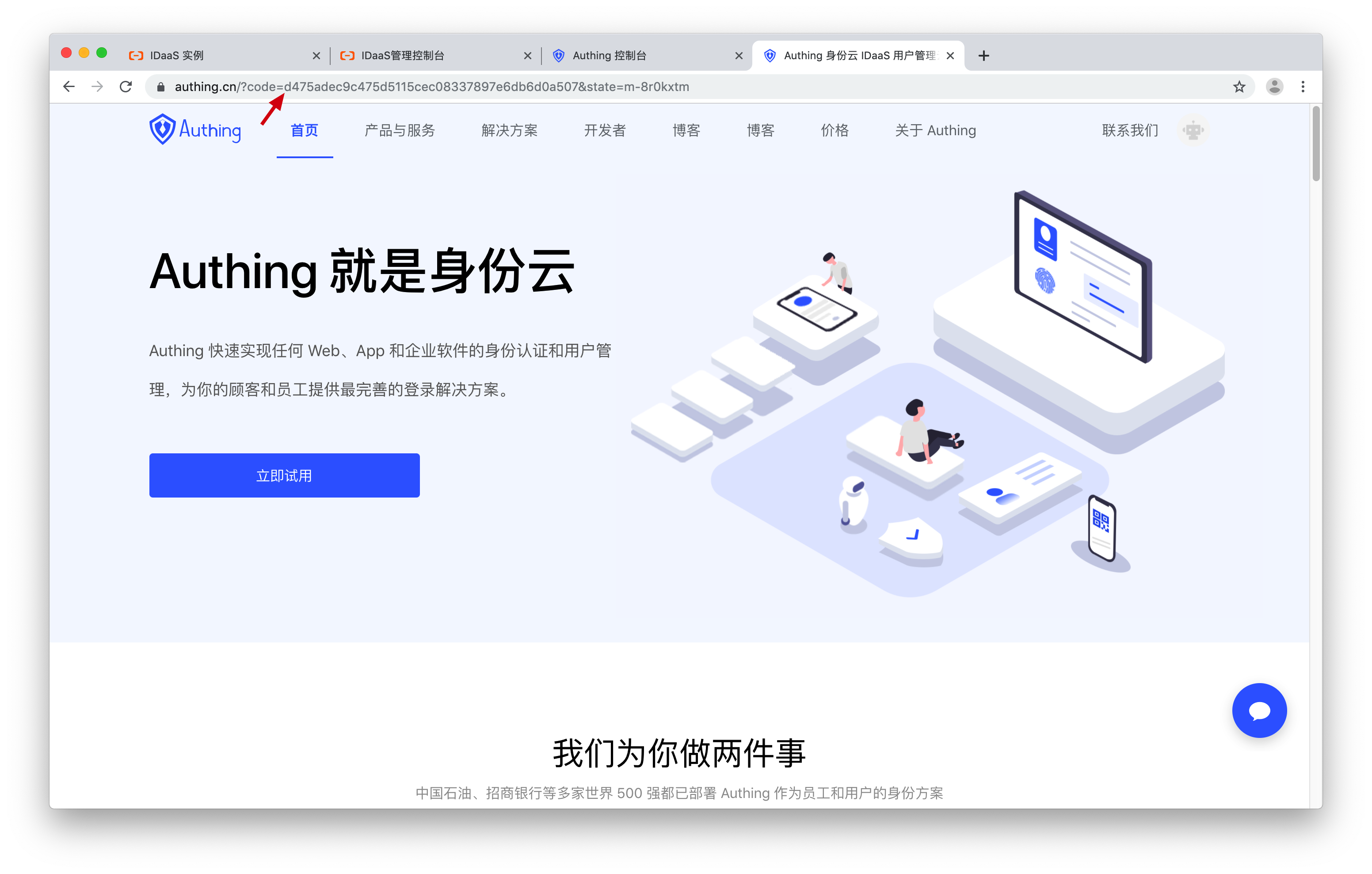

登录成功后跳转到回调地址,携带 code 授权码。

# 接下来你可能需要

使用授权码换取用户信息:

使用 OIDC 授权← 移动应用身份提供商 连接 SAML IdP →